ماه گذشته شاهد حملات گسترده باج افزار واناکرای (Wannacry) بودیم و این باج افزار تبدیل به تیتر یک اخبار تکنولوژی شد. حال باج افزار دیگری با نام پتیا (Petya) به سرعت در حال پخش شدن در سرتاسر اروپا و قاره های مختلف است.

مقصر کیست؟ خانوادهی باجافزار پتیا (Petya)

این باج افزار در محافل امنیت سایبری با نام پتنا (Petna) هم شناخته میشود اما در ادامهی مطلب این باجافزار را با نام پتیا خطاب میکنیم.

بر اساس گزارشاتی که دیروز صبح (7 تیر) منتشر شد، باج افزار مذکور کشور اکراین را هدف قرار داده، به شکلی که بخشهای مختلف دولتی، فرودگاه کییف (Kiew)، سامانهی مترو، مرکز تامین انرژی Ukrenergo، بانک مرکزی و حتی نیروگاه هستهای از کار افتادهی چرنوبیل (Chernobyl) را درگیر کرده است.

آثار آلودگی این باجافزار توسط شرکتهای مختلفی در بخشهای مختلف اروپا از جمله آژانس تبلیغاتی WPP بریتانیا، شرکت ساخت و ساز سنت-گوباین (Saint-Gobain) فرانسه، شرکت نفتی روسنفت (Rosneft) روسیه و غول حمل و نقل دانمارک یعنی AP Moller-Maersk تایید شده است.

تاکنون، نفوذ این باجافزار در بیش از ۱۴ کشور از جمله ایالات متحده، مکزیک، ایران و برزیل تایید شده و انتظار میرود که کشورهای بیشتری به آن آلوده شده باشند. غافلگیرکنندهترین بخش ماجرا این جاست که آخرین گونه از باجافزار پتیا از همان اکسپلویت (Exploit) NSA که در جریان Wannacry هم باعث آلوده شدن بیش از ۲۰۰ هزار کامپیوتر شده بود استفاده میکند.

علیرغم وصلهّهای امنیتی و توصیههایی که در آن جریان ارائه شد، ظاهرا هنوز خیلی از شرکتها به این توصیهها اعتنا نکردهاند. آیا این حملهی باجافزاری حتی از Wannacry هم بدتر خواهد بود؟ برای ایمنسازی کامپیوترها و شبکهها چه میتوان کرد؟

با باج افزار پتیا بیشتر آشنا شوید

آخرین گونهی باج افزار پتیا از جهاتی بسیار شبیه به باجافزارهای قبلی خانوادهی پتیا است. پتیا اولین بار در اواخر ماه مارس سال ۲۰۱۶ مشاهده شد. نکتهای که پتیا را منحصر به فرد میسازد این است که این باجافزار به جای ویندوز از سیستم عامل کوچک خود استفاده میکند، بنابراین قادر است ساختارهای حیاتی سیستم فایل کامپیوتر را در صورت راهاندازی مجدد آن بر روی دیسک بوت رمزنگاری کند.

گونهی بعدی پتیا هم از همین روش و تقریبا با همان کد سیستم عامل نسخهی قبلی پتیا کار میکرد، اما روش مخصوص به خودش را برای پخش شدن، رمزنگاری فایلها و آلوده کردن سیستم به کار میبرد.

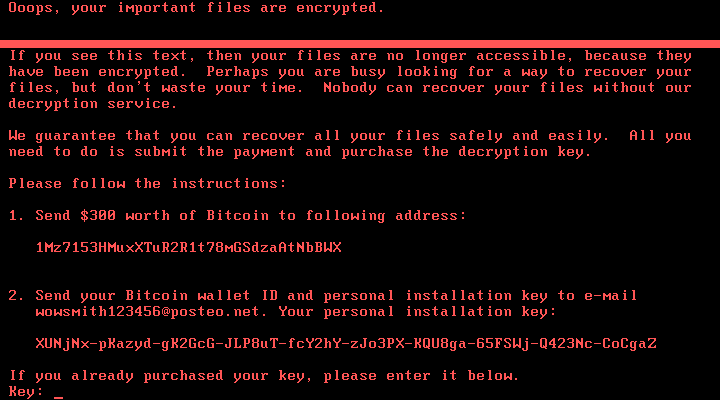

در صورتی که سیستم به شکل موفقیتآمیزی آلوده میشد، پتیا با نمایش صفحهای که به زبان انگلیسی نوشته شده بود از کاربر میخواست ۳۰۰ دلار پول در قالب بیتکوین (Bitcoin) به کیف پولی که به آدرس posteo.net متصل بود واریز کند:

در هنگام نگارش این مقاله، از طریق ۲۸ تراکنش مالی ۳.۱ بیتکوین پرداخت شده که عایدی ۷۳۰۰ دلار آمریکا را برای صاحب این باجافزار به ارمغان آورده است. اگرچه این عدد نسبتا کم به نظر میرسد، هنوز برای نتیجهگیری زود است و با توجه به سرعت پخش باجافزار مذکور باید شاهد پرداختهای بیشتری از طرف قربانیان باشیم.

چگونه به باج افزار پتیا آلوده میشوید؟

موج آغازین آلودگی پتیا به هک نرمافزار حسابداری محبوب اکراینی یعنی MeDoc بر میگردد. مهاجمانی ناشناس با دستیابی به سرورهای بهروز رسانی این نرمافزار توانستند باج افزار پتیا را به عنوان یک بهروز رسانی نرمافزاری وارد کامپیوتر سرویس گیرندههای این شرکت کنند. از این روش پیش از این در سایر خانوادههای باجافزارها مثلXData هم برای شروع موج حملات نرمافزاری استفاده شده بود.

پس از آن که تعدادی سیستم آلوده شدند، پتیا با استفاده از همان اکسپلویت NSA که توسط گروه Shadow Brokers لو رفته و توسط WannaCry استفاده شده بود، توانست به سرعت خود را در سراسر جهان پخش کند. این اکسپلویت که به ETERNALBLUE معروف است، از یک آسیبپذیری در پروتکل SMBv1 مایکروسافت استفاده میکند و به مهاجم اجازه میدهد تا کنترل سیستمهایی با مشخصات زیر را در دست بگیرد:

- سیستمهایی که پروتکل SMBv1 در آنها فعال است

- سیستمهایی که از طریق اینترنت قابل دسترسی هستند

- و سیستمهایی که از وصلهی امنیتی MS17-010 مربوط به ماه مارس ۲۰۱۷ استفاده نمیکنند

اگر اکسپلویت ETERNALBLUE موفقیتآمیز باشد، برنامهی مذکور یک در پشتی موسوم به DOUBLEPULSAR نصب میکند. بدافزار از DOUBLEPULSAR برای ارسال خود به سیستم اکسپلویت شده و اجرا شدن استفاده میکند.

به علاوه، پتیا از ویژگیهای مدیریتی گوناگونی که در ویندوز تعبیه شده هم برای پخش شدن در یک شبکهی در معرض خطر استفاده میکند. این یعنی اگر همهی کامپیوترها هم وصله شده باشند، فقط یک دستگاه وصله نشده برای آلوده کردن کل شبکه کافی است. پتیا از ترکیب ابزار مدیریتی ویندوز (Windows Management Instrumentation) و ابزار محبوب PsExec به همراه سهم مدیریتی شبکه برای تسهیل پخش جانبی باجافزار خود درون یک شبکهی محلی استفاده میکند.

باجافزار پتیا چگونه فایلهای شما را رمزنگاری میکند؟

پتیا از دو ماژول باجافزار تشکیل شده است. ماژول اول خیلی شبیه به خانوادهی باجافزارهای کلاسیک است. این ماژول یک مگابایت از اول فایلهایی با پسوندهای زیر را رمزنگاری میکند:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

این ماژول برای رمزنگاری کردن فایلها از الگوریتم AES با یک کلید ۱۲۸ بیتی استفاده میکند. سپس همین کلید به وسیلهی یک کلید عمومی RSA که درون باجافزار اجرایی برنامه کارگذاری شده رمزنگاری میشود. برای کسب اطلاعات بیشتر در مورد نحوهی به کارگیری RSA و AES در رمزنگاری امن فایلها میتوانید به مقالهی ما دربارهی رمزنگاری مراجعه کنید.

ماژول دوم مستقیما از داخل خانوادهی باجافزار پتیا استخراج شده است. این ماژول از یک سیستم عامل کوچک سفارشی که در رکورد راهانداز اصلی (MBR) نصب شده تشکیل میشود. هدف از این روش بوت شدن از طریق MBR و دستیابی باجافزار به دسترسیهای مورد نیاز آن است. زمانی که سیستم عامل پتیا (Petya OS) راهاندازی میشود، این نرمافزار جدول فایل اصلی (Master File Table) را از روی درایو راهانداز پیدا کرده و آن را با استفاده از Salsa20 رمزنگاری میکند.

جدول فایل اصلی یک ساختار دادهای داخلی از سیستم فایل NTFS ویندوز است. محل نگهداری دقیق هر فایل بر روی دیسک در این جدول وجود دارد. علاوه بر این، سیستم عامل باجافزار پتیا اولین سکتورهای هر فایل را هم رمزنگاری میکند تا از عملکرد صحیح ابزارهای بازیابی (Recovery) جلوگیری کند. ویندوز بدون جدول فایل اصلی نمیتواند محل دادهها را بر روی دیسک تشخیص دهد، در نتیجه کاربر به طور کامل از سیستم بیرون انداخته میشود.

چگونه میتوانیم از خودمان در برابر باجافزار پتیا محافظت کنیم؟

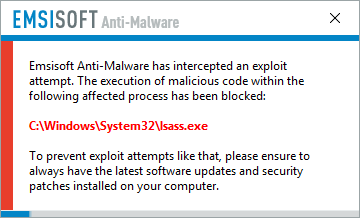

توصیهای که در زمان حملهی WannaCry داشتیم در مورد پتیا هم صادق است: به عنوان یک راهکار سریع، حتماً آخرین بهروز رسانیهای امنیتی را بر روی کامپیوترها و سرورهای ویندوزی خود نصب کنید. در پی حملهی باجافزاری قبلی، مایکروسافت با انتشار وصلههای امنیتی جدید برای سیستم عاملهایی که پشتیبانی آنها را لغو کرده بود، مثل ویندوز XP و ویندوز سرور ۲۰۰۳، دست به عمل عجیبی زد تا از امنیت سیستمهای قدیمی هم اطمینان حاصل کند.

همانطور که می دانید، بهترین روش مقابله با این برنامهها داشتن یک پشتیبان مطمئن است، به خصوص با نظر به این که رمزنگاری مورد استفاده در باجافزار پتیا فوق العاده ایمن میباشد.

تنها راه برای دستیابی مجدد به دادهها بعد از آلوده شدن به این باجافزار کمک به صاحبان آن یا برگرداندن فایلها از طریق پشتیبان است. برای حفاظت از یک سیستم، نصب بهروز رسانیهای حیاتی هم قدم بسیار مهمی به شمار میآید، چرا که مهمترین عامل آلوده شدن به پتیا تا الان اکسپلویت ETERNALBLUE SMBv1 بوده که مشکل آن چند ماه قبل توسط مایکروسافت برطرف شده است.

ما باجافزار را به عنوان یکی از بزرگترین تهدیدات چند سال اخیر میشناسیم و در تلاشیم تا با شناسایی روشهای جدید در آینده بیش از پیش کاربران را تحت حفاظت قرار دهیم.

روشهای پیشنهادی به منظور پیشگیری از ابتلا به باجافزار:

- سیستم ویندوز بایستی توسط آخرین وصلههای امنیتی به روز رسانی شود.

- قبل از بازکردن فایلهای پیوست ایمیل، باید از فرستنده آن مطمئن شد.

- پروتکل SMB غیر فعال شود و patch MS17-010 از سایت مایکروسافت دریافت و نصب گردد.

- پورت های 445 و 139 بر روی فایروال بسته شود.

- غیر فعال کردن اسکریپتهای ماکرو از فایلهای آفیسی که از ایمیل دریافت میشود (به جای باز کردن فایلهای آفیس با استفاده از نسخه کامل آفیس، از office viewer استفاده شود).

- فراهم کردن فیلترینگ مناسب و قوی برای فیلترکردن اسپم و جلوگیری از ایمیلهای فیشینگ.

- اسکن تمامی ایمیلهای ورودی و جروجی برای شناسایی تهدیدات و فیلتر کردن فایلهای اجرایی برای کاربران.

- Patch کردن سیستم عامل ها، نرمافزار، firm ware، و تجهیزات.

ملاحظات:

- بکآپگیری دورهای از اطلاعات حساس

- اطمینان از اینکه بکآپها به صورت مستقیم به کامپیوتر و شبکهای که از آن بکآپ گرفته میشود وصل نیست.

- ذخیره کردن بکآپها بر رویcloud و همچنین فضای ذخیرهسازی فیزیکی آفلاین؛ بعضی از باجافزارها این قابلیت را دارند که بکآپهای تحت کلود را نیز لاک کنند. (بکآپها بهترین روش برای بازگرداندن دادههای رمز شده توسط باجافزار هستند. البته با توجه به اینکه سرورهای cloud در خارج از کشور ما هستند لذا ذخیره بکآپها به این روش در کشور ما نیاز به رعایت ملاحظات امنیتی دارد و میتواند مورد استفاده قرار گیرد).