بررسی دقیق اپلیکیشن تجسسی RCSAndroid نشان می دهد که این اپ از قابلیت های خبر چینی زیادی برخوردار است. این نرم افزار از طریق اکسپلویت ها (نفوذ بر اساس نتیجه گیری و گرفتن خروجی های حاصل از برنامه ها و ابزارها. در اغلب موارد هکرها و برنامه نویس ها هنگامی که سعی به نفوذ به یک کامپیوتر یا یک برنامه را دارند، به صورت مداوم به آنها داده هایی را تحویل می دهند که برنامه آنها را پردازش کند و خروجی خود را نمایش دهد. در این هنگام نفوذگر با تناسب بستن میان داده ها و خروجی ها، به عملکرد کلی برنامه پی برده و سعی می کند که با داده هایی که برنامه برای انجام آنها دچار خطا می شود به آنها صدمه وارد کند. و از جهتی چون چک کردن برنامه های مختلف و کدها وقت زیادی را می گیرد، فرد نفوذگر وقتی نحوه صدمه زدن به برنامه را کشف کرد برنامه ای را برای این منظور می نویسد که به شکل خودکار کارهای مورد نظر وی را انجام دهد. به همین دلیل هنگامی که یک مشکل امنیتی پیدا می شود فرد برنامه نویس کدی را با مضمون اکسپلویت قرار می دهد که نقش وی را بهتر و سریع تر انجام دهد) و یا حتی Google Play تجسس می کند.

این اپلیکیشن تجسسی که توسط Hacking Team طراحی شده است با نام Remote Control System) RSCAndroid) طبق آنالیز شرکت ضد ویروس TrendMicro یکی از حرفه ای ترین مخرب های اندروید است.

از جمله کارهایی که این ابر جاسوس انجام می دهد این است که گوشی هوشمند را به یک فرستنده صوتی تبدیل می کند که تمام مکالمات تلفنی را فورا به طرف مقابل منتقل می کند. این نرم افزار همچنین مختصات GPS کاربر را فاش می کند، محتویات دوربین ها را می دزدد و در کنار ایمیل ها، پیام های کوتاه را در مهم ترین اپلیکیشن های پیامکی می خواند. شعاع فعالیت های مخرب RSCAndroid ایجاد تصویر صفحه نمایش (Screenshot) و خبرچینی در خصوص اطلاعات ورودی را هم در بر می گیرد.

Drive-by-Infektion

به گفته TrendMicro این نرم افزار تجسسی به صورت دلخواه هم از طریق اس ام اس و هم از طریق یک سرور فرماندهی و کنترل Command-and-Control هدایت می شود- که قابل مقایسه با Botnet کلاسیک است. این شرکت اسنادی در اختیار دارد مبنی بر اینکه RCSAndroid از سال 2012 مورد استفاده قرار می گرفته است. برای نصب این تروجان، مشتری Hacking Team شخص مورد نظر خود را به یک سایت اینترنتی دست کاری شده فرا می خواند و سعی می کند از دو باگ امنیتی در مرورگر کروم سو استفاده کند، همانند کیت اکسپلویت. این باگ ها مربوط به نسخه های اندروید 4 و 4.3 می شود. این جاسوس نهایتا سعی می کند تا با استفاده از باگ های دیگر کنترل root را در دست بگیرد.

آیا این نرم افزار تجسسی از طریق گوگل پلی هم پخش می شود؟

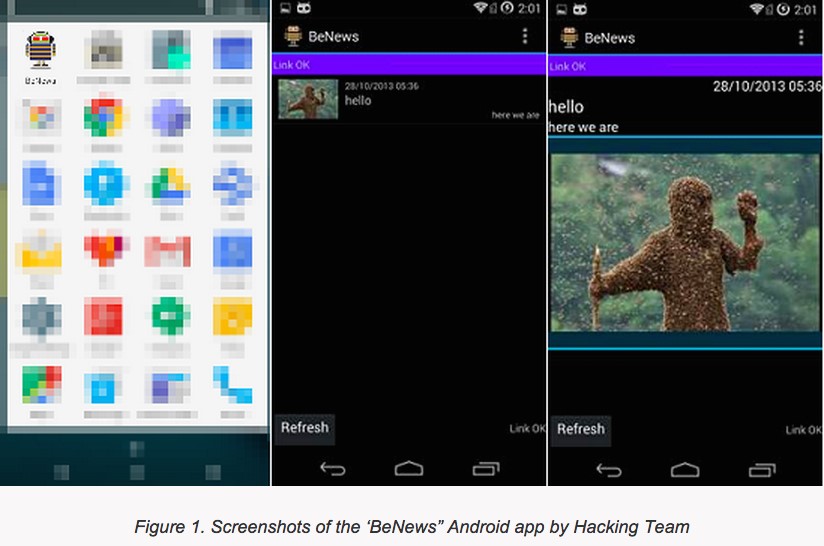

گرگ در پوست میش: Hacking Team به مشتریان خود اسکلتی از تروجان اندروید را ارائه می دهد که ظاهرا در برابر گوگل پلی مقاومت می کند. به عنوان یک روش دیگر برای نفوذ به سیستم کاربران، Hacking Team برای مشتریانش یک اپلیکیشن اندرویدی طراحی کرده است که ظاهرا یک اپ خبری کاملا معمولی است. این اپ در حالیکه به ظاهر فقط اخبار وب را نشان می دهد، ولی در واقع سعی می کند تا از باگ CVE-2014-3153 که توسط Towelroot کشف شده است، استفاده کرده و گوشی هوشمند را به صورت مدام تحت سلطه تروجان ها در آورد. طبق تحقیقات TrendMicro این اپ از طریق Google Play وارد سیستم می شود.

هرچند که گوگل به منظور کسب اطمینان از اینکه اپلیکیشن هایی که از باگ ها استفاده می کنند، آزادنه بین کاربران پخش نشوند، مدام کنترل های خودکار اجرا می کند، اما طبق گزارش فوق، تروجان مذکور از قبل برای این موضوع از آمادگی لازم برخوردار بوده است: این اپ حامل یک اکسپلویت نیست، بلکه پس از استارت، کد مخرب را از وب دانلود می کند- در واقع فقط زمانی مرتکب این جرم می شود که مطمئن باشد که به دام یکی از سیستم های آنالیز گوگل نخواهد افتاد.

این موضوع برای کالین مالینر اصلا خوشایند نیست

Hacking Team نرم افزار تجسسی خود را به تنهایی طراحی نکرده، بلکه صراحتا از امکانات انجمن های اپن سورس (Open-Source-Community) استفاده کرده است. به عنوان مثال قابلیت استراق سمع مکالمات تلفنی از Android Dynamic Binary Instrumentation Toolkit یک محقق امنیتی آلمانی به نام کالین مالینر Collin Mulliner استفاده می کند. یک پروژه دیگر این محقق هم ظاهرا توسط Hacking Team مورد استفاده قرار گرفته است.

مالینر در بلاگ خود توضیح می دهد که او از این موضوع بسیار عصبانی و ناراحت است که ابزار های Open-Source او در دست Hacking Team افتاده و برای تولید ابزارهایی جهت تجسس در امور کاربران فعال، مورد سو استفاده قرار گرفته است. در این ماجرا نام او در ارتباط با نرم افزار تجسسی به میان آمده است، از آنجاییکه کد منبع برنامه ها که در این بین برای عموم در دسترس قرار گرفته است، حامل اطلاعات مجوز کد مالینر می باشد- همراه با نام، آدرس ایمیل و لینک وب سایت او. پروژه هایی که او تا کنون انجام داده است، همگی دارای مجوز GPL (اولین مجوز بر ای استفاده عمومی) می باشند. مالینر برای پروژه های آینده خود به دنبال مجوز های مشابه می گردد، که البته استفاده از آنها را برای اهداف تجسسی صریحا ممنوع می کند.

.

منبع: heise