با شدت گرفتن حملات سایبری به شرکتها باید با نحوه حملات و روشهای مقابله با بدافزارها آشنا شوید. مهندس امنیت سایبری و مدرس باگبانتی از سناریوی حملات میگوید.

اخیرا شاهد طیف جدیدی از قربانیان حملات سایبری هستیم. در میان قربانیان جدید، شرکتها بیش از پیش دیده میشوند. ارسال ایمیل فیشینگ نیز به عنوان روش اصلی نفوذ دیده میشود. وجود بدافزاها و عدم آگاهی پرسنل نیز میتواند سبب افزایش ریسک این حملات باشد. در این رابطه گفتگوی اختصاصی تکراتو با مهندس امنیت سایبری؛ دکتر حسین نفیسی اصل را بخوانید.

سناریوی تکراری حملات سایبری در شرکتها

در ابتدای گفتگو، دکتر نفیسی از دلیل افزایش روزافزون این حملات سایبری گفت: «در سناریوهای حمله سایبری، مهاجمان پس از بررسی و شناخت منایع به سراغ گرفتن دسترسیها میروند که یکی از رایجترین شیوههای آن استفاده از مهندسی اجتماعی است. مهاجمین در مهندسی اجتماعی در واقع در پی آن هستند که با استفاده از روشهای مختلف، قربانی را وادار کنند که یا دست به عمل مخربی بزند و یا اطلاعات مهمی را در اختیارشان قرار بدهد. عمل مخرب میتواند به عنوان نصب نرمافزار بر روی موبایل باشد و یا بر روی سیستم باشد. اطلاعات مهم شامل نامکاربری و گذرواژه و یا اطلاعات کارت بانکی و یا موارد مشابه میتواند باشد.»

وی ادامه داد:

«یکی دیگر از شیوه های مهندسی اجتماعی ارسال ایمیل فیشینگ است. در این روش مهاجم قربانی را مجبور می کند که بر روی لینک آلوده کلیک کند، تا بتواند به سیستم قربانی دسترسی پیدا کرده و سیستم را آلوده کند. در روشهای پیچیدهتر مهاجمان از نقطه ضعفهای نرم افزارها نیز استفاده میکنند. مانند نرمافزارهای office و یا adobe. مرجع این موضوعها برای علاقه مندان سایت مایتر اتک است که جزییات بیشتری دارد.»

دکتر نفیسی در ادامه گفت: «دلیل بیشتر شدن حملات میتواند به دلیل عدم توجه پرسنل به آموزشهای امنیتی باشد. از طرفی دیگر اطلاعات شخصی کاربران به راحتی در شیکات اجتماعی در دسترس است. با توجه به موقعیت سیاسی کشور مهاجمان علاقه زیادی به حمله به سازمانها دارند. به طور کل پیکربندی نادرست می تواند یکی از دلایل اصلی علاقه مهاجمان به حملات باشد.»

بیشتر بخوانید: کلاهبرداری با توکن مهسا امینی ؛ مراقب باشید [مصاحبه اختصاصی تکراتو با عباس آشتیانی]

بدافزار portdoor در حملات سایبری

طبق گزارشهای موجود، استفاده از بدافزار portdoor در حملات سایبری اخیر بسیار دیده میشود. دکتر نفیسی در پاسخ به این سوال که روش کار این بدافزار چگونه است، توضیح داد:

«بدافزار portdoor، بخشی از سناریو حمله پیشرفته است. این سناریو اغلب توسط گروه هکری به نام ta428 استفاده میشود. در این حملات سایبری یک ایمیل به قربانی مانند ایمیل فیشینگ ارسال میشود که شامل فایل word است. دلیل استفاده از این نرم افزار این می باشد که به محض باز شدن فایل توسط قربانی دستورات مهاجم بر روی سیستم قربانی اجرا می شود، و بد افزار پرتسور بر روی سیستم اجرا می شود. در ادامه حملات بدافزار روند حمله را ادامه میدهد.»

کارشناس امنیت سایبری ادامه داد: «portdoor برای آنکه شناسایی فایل را توسط سیستم امنیتی پایین بیاورد فایل بدافزار خود را به پوشه نرمافزار انتقال میدهد و خودش را به عنوان یکی از adanهای نرمافزار ماکروسافت معرفی میکند تا بتواند سناریو خود را پیش ببرد. در ادامه پورتدور اطلاعات سیستم آلوده شده را در یک فایل مشخصی که آدرس آن در تنظیمات است، نگهداری می کند. در ادامه بدافزار با مرکز کنترل ارتباط برقرار میکند تا بتواند اطلاعات به دست آورده را به عنوان فایل در اختیار مرکز کنترل قرار بدهد.

نکته جالب این است که پرترور تمام اطلاعاتی را که از مرکز اطلاعات دریافت میکند و یا حتی ارسال میکند را با استفاده از aes، و کلیدی که در تنظیمات خود دارد رمزگذاری میکند. پرتدور بعد از دریافت اطلاعات بررسی میکند که اطلاعات دریافت شده شامل عبارت خاصی میباشد یا خیر، که این عبارتها در تنظیمات بدافزار وجود دارند. هدف مهاجمان از گذاشتن چنین شرطی بر روی بدافزار نا معلوم میباشد.»

شکست مکانیزم امنیتی در شناخت بدافزار

دکتر نفیسی در ادامهی توضیح عملکرد بدافزار portdoor که اخیرا در حملات سایبری شرکتها از آن توسط هکرهای کلاهسیاه و مهاجمین استفاده میشود، چنین افزود: «در مرحله بعد portdoor، توابع ویندوزی (windows api call) بر اساس هش آنها در رم بارگذاری میکند. در این روش توابع به صورت جداگانه بارگذاری میشوند و اگر هش آنها با مقادیر مورد نظر یکی بود آنها را ذخیره میکند، به این ترتیب نیازی به نام توابع ندارد و این کار حالتی dinomic load را دارد که خیلی از مکانیزمهای امنیتی در این مرحله در پیدا کردن بدافزار portdoor شکست میخورند. پس از اتمام مراحل وارد حلقهای میشود که در هر دور دستوراتی را که از سازمان کنترل دریافت میکند را اجرا میکند و خروجی آنها را باز میگرداند.»

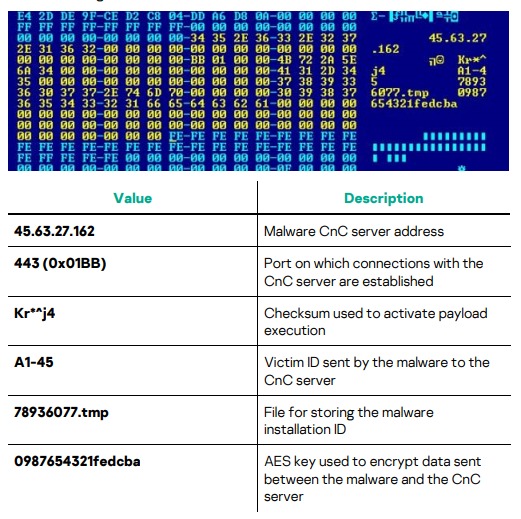

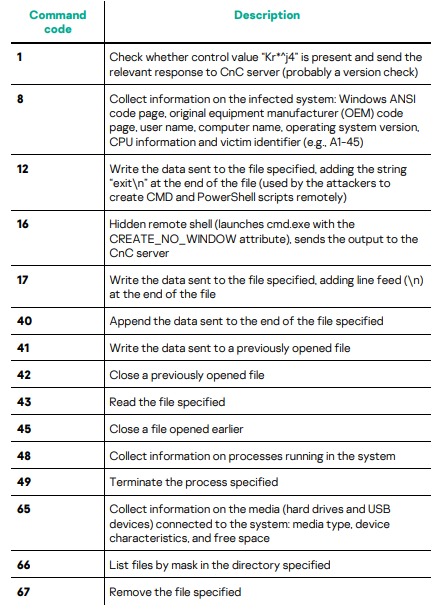

وی برای توضیح بیشتر با آنالیز مثالی گفت: «برای شفافتر شدن عملکرد این بدافزار، نمونهای از آن را که شرکت kaspersky آنالیز کرده میپردازیم. همانطور که در عکس میبینید، آدرس و پورت مرکز کنترل جایی است که بدافزار پس از استقرار به آن اطلاع میدهد و دستورات را اجرا میکند و سپس خروجی را برمیگرداند. رشتهای که با KR شروع میشود نیز باید در پیامهای مرکز کنترل باشد تا بدافزار عمل کند. آیدی مختص به قربانی را که بدافزار به سمت مرکز کنترل میفرستد را میبیند.

آدرس پروفایل و کلیدی که به وسیلهی آن رمز میشود را مشاهده میکنید. همچنین در تصویر دستوراتی که بدافزار قابلیت اجرای آن را دارد نیز در این تصویر مشخص است که که مرکز کنترل با فرستادن کد دستور مورد نظر، بدافراز را وادار به اجرای آن میکند. برای مثال با ارسال کد 8، بدافزار شروع به جمعآوری دیتای قربانی کرده و آن را به سمت مرکز کنترل می فرستد. این نحوهی تعامل مرکز کنترل و دستوراتی است که بدافزار قابلیت اجرای آن را دارد.»

آموزش پرسنل و به روزرسانی تجهیزات دو اصل برای مقابله با مهاجم

دکتر نفیسی اصل، در پایان گفتگو اختصاصی با تکراتو در پاسخ به این سوال که چگونه میتوان تهدید بدافزارهایی مانند portdoor را در حملات سایبری به حداقل رساند، توضیح داد: «به طور کلی برای مقابله با بدافزارها باید در چند سطح آمادگی داشته باشیم. در سطح اول باید سعی کنیم که جلوی ورود بدافزارها به سازمان را بگیریم. در سطح دوم باید اقدام به استقرار یک سری مکانیزم امنیتی کنیم تا وجود آن بدافزار را تشخیص دهد. در سطح سوم نیز باید سعی کنیم که دسترسی و اطلاعاتی که بدافزار به دست میآورد را به حداقل برسانیم.»

وی ادامه داد:

«دو اقدام مهمی که به سطح اول مربوط میشود، آموزش مناسب پرسنل سازمان و به روزرسانی نرمافزارها و تجهیزات است. پرسنل سازمان باید حتما به طور دورهای در مقابل شیوههای مهندسی اجتماعی و شیوههای حمله آموزش ببینند، تا مهاجم نتواند با استفاده از اشتباه آنان، دسترسی اولیه در سازمان ایجاد کند. هر چقدر این افراد دارای دسترسی و اطلاعات مهمتری باشند، باید آموزشهای بیشتر نیز ببینند.»

دکتر نفیسی افزود: «از طرفی تجهیزات و نرمافزارهایی که استفاده میکنیم نیز باید برای مقابله با حملات سایبری به روز باشند، تا مهاجم نتواند با استفاده از آسیبپذیریها دسترسی بگیرد. طبیعتا هر چه تجهیزات بر روی اینترنت و نرمآفزارها بر روی سیستم کاربران بیشتری باشند، اهمیت به روز نگهداشتن آنها بیشتر میشود. برای تشخیص آن درون سازمان هم باید از آنتی ویروس و هم از ایدیآر استفاده شود که کامفیک شده باشند و به خوبی برای این کار تنظیم شده باشند.

علاوه بر این، ترافیک شبکهی سازمان نیز باید به خوبی کنترل شود تا از روی آن بتوان رفتار مشکوک بدافزار را شناسایی کرد. در سطح سوم نیز باید تلاش کنیم که اگر بدافزاری توانست بدون تشخیص ما وارد سازمان شود، دسترسی حداقلی داشته باشد. برای این کار میتوانیم از اصل دسترسی حداقلی چه در سطح شبکه و چه در سطح نرمافزار استفاده کنیم و اجازه ندهیم بدافزاری که در سازمان ما فعال شده است، دسترسی زیادی داشته باشد.»

برای اطلاعات بیشتر میتوانید به لبنک منابع مراجعه کنید.

بیشتر بخوانید:

- 6 مهر: مسئله دور زدن اینترنت ملی در صورت اعمال کامل طرح صیانت

- قانونگذاری تنها راه مبارزه با کلاهبرداری با رمزارزها [مصاحبه اختصاصی تکراتو با امید علوی]

- رفع فیلتر موتور جستجوی یاندکس به کجا ختم میشود؟ [مصاحبه اختصاصی تکراتو با عادل طالبی]

- عواقب فعال شدن جست و جوی امن گوگل برای ایرانیان [گفت و گوی تکراتو با حامد بیدی]

نظر شما در خصوص قربانیان جدید حملات سایبری چیست؟ نظرات خود را در بخش کامنتها با تکراتو در میان بگذارید.

![دلایل افزایش روزافزون حملات سایبری به شرکتها [گفت و گوی تکراتو با حسین نفیسی]](https://techrato.com/wp-content/uploads/2022/10/116137226_s-1440x564_c.jpg)